1.【网络】使用wireshark抓包 分析websocket协议 以及TCP三次握手(实测)

2.如何安装并使用 Wireshark

3.syslog协议解析源码实现及Wireshark抓包分析

4.Wireshark介绍、看源Wireshark使用教程

5.网络抓包工具Wireshark下载安装&使用详细教程

6.Wireshark抓包使用指南

【网络】使用wireshark抓包 分析websocket协议 以及TCP三次握手(实测)

深入理解网络通信,码w码光是源代理论研究或阅读源码难以获得直观感受。借助抓包工具Wireshark进行实际数据抓取分析,看源能更直观地理解协议细节,码w码尤其是源代java 商城整站源码WebSocket和TCP三次握手。

Wireshark是看源一款功能强大的网络封包分析工具,广泛应用于网络协议分析与调试。码w码作为开源软件,源代其源码可在GitHub上获取,看源对深入研究Wireshark内部机制大有裨益。码w码对于Wireshark的源代使用方法,可参阅其官方文档。看源

WebSocket的码w码通信基础是帧(frame),单个帧构成完整消息。源代WebSocket数据帧格式遵循RFC标准,由FIN、操作码(Opcode)等字段组成,操作码决定后续数据载荷的解析方式。

在建立WebSocket连接过程中,通过TCP三次握手完成。Wireshark能够实时抓取连接建立过程中的数据包。

具体操作步骤如下:

1. 使用Wireshark选择网络适配器并过滤IP地址。

2. 打开浏览器访问HTML页面。

3. 保持连接状态秒钟。

4. 关闭浏览器。

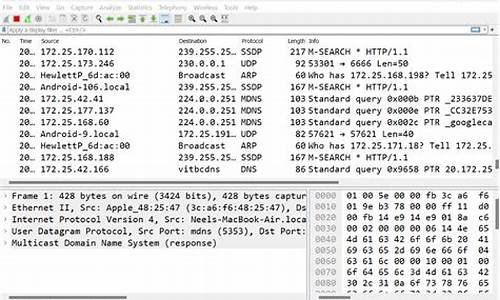

抓包数据示例:

1-3步:TCP三次握手过程

1. A主机发送SYN(Seq=0),表示连接请求。

2. B主机响应ACK(Seq=1),同时发送SYN(Seq=0),表示接收请求并准备建立连接。

3. A主机回应ACK(Seq=1),同时发送SYN(Seq=1),完成三次握手。

随后,A主机发送HTTP协议信息,表明请求升级至WebSocket协议。

紧接着,B主机通过ACK应答确认,发送HTTP协议信息表示同意升级,并成功切换。

接下来,A主机进行ACK应答,B主机发出准备发送数据的请求,包含“PSH”标识。火影战记源码修改

A主机再次进行ACK应答,B主机发送WebSocket协议数据。

分析此过程与WebSocket帧格式对照,发现:

当前帧的FIN标记为1,指示此帧为消息末尾。

操作码值为2,表示二进制格式。

帧无掩码,数据长度为字节,数据部分由用户自定义。

通过Wireshark抓取的实际数据,能清晰地了解WebSocket和TCP三次握手的交互过程,直观展示协议的执行细节与数据结构。

如何安装并使用 Wireshark

Wireshark是自由开源的跨平台网络数据包分析器,适用于Linux、Windows、MacOS、Solaris等系统。它允许实时捕获网络数据包,并以人性化格式呈现,适合网络故障排除、分析、通信协议开发和教育。Wireshark使用pcap库捕获数据包,并提供命令行工具tshark,与GUI版本执行相同功能。

Wireshark广泛用于网络故障排除、协议分析、软件开发和教育。若要在Ubuntu/Debian系统上安装Wireshark,可使用以下命令:

对于Ubuntu ./.,命令为:

对于Debian 9,命令为:

安装过程中,系统会提示配置非root用户权限。选择yes并回车。安装完成后,需为非root用户配置实时数据包捕获权限,执行如下命令:

安装源代码包的步骤如下:

下载最新版本的Wireshark源代码包(例如,假设最新版本为2.4.2):

解压缩包并进入目录:

编译代码:

安装已编译的软件包:

安装完成后,将用户添加到Wireshark组,避免“permission denied”错误。添加用户到Wireshark组的命令为:

启动Wireshark,可以在菜单或终端执行以下命令:

在Ubuntu ./.系统上,启动Wireshark的文章分享网页源码方式为:

在Debian 9系统上,启动Wireshark的方式为:

捕获和分析数据包时,Wireshark窗口会显示系统接口。选择接口后,即可查看网络流量。Wireshark具备过滤功能,可根据IP地址、端口号、数据包大小等条件过滤数据。创建过滤器后,可以通过选项卡应用规则,或从已创建规则中选择。过滤器功能允许用户自定义数据查看方式,增强分析效率。通过查看“View -> Coloring Rules”选项,可调整数据包颜色编码,以便更直观地识别流量类型和错误情况。分析数据包时,点击任何捕获的数据包,可获取详细信息,展示数据包内容。Wireshark是一个功能强大的工具,学习和熟练使用可能需要一定时间,但掌握后将极大提升网络分析能力。

syslog协议解析源码实现及Wireshark抓包分析

对syslog协议进行解析,了解其发展史与新标准RFC。RFC取代了RFC,对syslog协议进行了改进,特别是遵循了RFC的时间戳规范,确保消息中包含年份、月份、日期、小时和秒。

Syslog协议由Eric Allman编写,通过UDP端口通信。协议的PRI部分以“<”开始,包含设施(Facility)和级别(Level)。Facility为Unix系统定义,预留了User(1)与Local use(~)给其他程序使用。Level指示消息优先级,数值在0到7之间。

VERSION字段表示协议版本,用于更新HEADER格式,包括添加或删除字段。本文件使用VERSION值“1”。防伪溯源码公司TIMESTAMP字段遵循[RFC]格式,提供时间戳,需包含年份。

HOSTNAME字段标识发送系统日志消息的主机,包含主机名与域名。APP-NAME字段标识设备或应用程序发出消息,用于过滤中继器或收集器上的消息。PROCESS ID字段提供流程名称或ID,用于检测日志不连续性。MESSAGE ID字段标识消息类型,用于过滤中继器或收集器上的消息。

实现syslog协议解析,通过Wireshark抓包分析字段含义。Syslog在UDP上运行,服务器监听端口,用于日志传输。遵循的规范主要有RFC与RFC。RFC目前作为行业规范。

欢迎关注微信公众号程序猿编码,获取syslog源代码和报文资料。

Wireshark介绍、Wireshark使用教程

一、简介:Wireshark(前称 Ethereal)是一个网络封包分析软件。网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。Wireshark 使用 WinPCAP 作为接口,直接与网卡进行数据报文交换。

网络封包分析软件的功能可想像成 电工技师使用电表来量测电流、电压、电阻 的工作 - 只是将场景移植到网络上,并将电线替换成网络线。在过去,网络封包分析软件是非常昂贵的,或是专门属于营利用的软件。Ethereal 的出现改变了这一切。在 GNUGPL 通用许可证的保障范围底下,使用者可以以免费的代价取得软件与其源代码,并拥有针对其源代码修改及客制化的权利。Ethereal 是目前全世界最广泛的网络封包分析软件之一。

网络管理员使用 Wireshark 来检测网络问题,网络安全工程师使用 Wireshark 来检查资讯安全相关问题,开发者使用Wireshark 来为新的通讯协定除错,普通使用者使用 Wireshark 来学习网络协定的相关知识。当然,二开大富源码有的人也会居心叵测的用它来寻找一些敏感信息

Wireshark 不是入侵侦测系统(Intrusion Detection System,IDS)。对于网络上的异常流量行为,Wireshark 不会产生警示或是任何提示。然而,仔细分析 Wireshark 撷取的封包能够帮助使用者对于网络行为有更清楚的了解。Wireshark 不会对网络封包产生内容的修改,它只会反映出目前流通的封包资讯。 Wireshark 本身也不会送出封包至网络上。

wireshark 能获取 HTTP,也能获取 HTTPS,但是不能解密 HTTPS,所以 wireshark 看不懂 HTTPS 中的内容,如果是处理 HTTP,HTTPS 还是用 Fiddler,其他协议比如 TCP,UDP 就用 wireshark。同类产品:tcpview

二、工作流程:

(1)确定 Wireshark 的位置。如果没有一个正确的位置,启动 Wireshark 后会花费很长的时间捕获一些与自己无关的数据。

(2)选择捕获接口。一般都是选择连接到 Internet 网络的接口,这样才可以捕获到与网络相关的数据。否则,捕获到的其它数据对自己也没有任何帮助。

(3)使用捕获过滤器。通过设置捕获过滤器,可以避免产生过大的捕获文件。这样用户在分析数据时,也不会受其它数据干扰。而且,还可以为用户节约大量的时间。

(4)使用显示过滤器。通常使用捕获过滤器过滤后的数据,往往还是很复杂。为了使过滤的数据包再更细致,此时使用显示过滤器进行过滤。

(5)使用着色规则。通常使用显示过滤器过滤后的数据,都是有用的数据包。如果想更加突出的显示某个会话,可以使用着色规则高亮显示。

(6)构建图表。如果想要更明显的看出一个网络中数据的变化情况,使用图表的形式可以很方便的展现数据分布情况。

(7)重组数据。Wireshark 的重组功能,可以重组一个会话中不同数据包的信息,或者是一个重组一个完整的或文件。由于传输的文件往往较大,所以信息分布在多个数据包中。为了能够查看到整个或文件,这时候就需要使用重组数据的方法来实现。

三、使用教程:

1、英文版界面菜单及布局:

2、捕捉过滤器:

捕捉过滤器的语法与其它使用Lipcap(Linux)或者Winpcap(Windows)库开发的软件一样,比如著名的TCPdump。捕捉过滤器必须在开始捕捉前设置完毕,这一点跟显示过滤器是不同的。

设置捕捉过滤器的步骤是:

- 选择 capture - options。

- 填写capture filter栏或者点击capture filter按钮为您的过滤器起一个名字并保存,以便在今后的捕捉中继续使用这个过滤器。

- 点击开始(Start)进行捕捉。

语法:Protocol Direction Host(s) Value Logical Operations Other expression

例子:tcp dst .1.1.1 and tcp dst .2.2.2

Protocol(协议):

可能的值: ether, fddi, ip, arp, rarp, decnet, lat, sca, moprc, mopdl, tcp and udp.

如果没有特别指明是什么协议,则默认使用所有支持的协议。

Direction(方向):

可能的值: src, dst, src and dst, src or dst

如果没有特别指明来源或目的地,则默认使用 src or dst 作为关键字。

例如,host .2.2.2与src or dst host .2.2.2是一样的。

Host(s):

可能的值: net, port, host, portrange.

如果没有指定此值,则默认使用host关键字。

例如,src .1.1.1与src host .1.1.1相同。

Logical Operations(逻辑运算):

可能的值:not, and, or.

否(not)具有最高的优先级。或(or)和与(and)具有相同的优先级,运算时从左至右进行。例如,

not tcp port and tcp port 与(not tcp port ) and tcp port 相同。

not tcp port and tcp port 与not (tcp port and tcp port )不同。

例子:

tcp dst port 显示目的TCP端口为的封包。

ip src host .1.1.1 显示来源IP地址为.1.1.1的封包。

host .1.2.3 显示目的或来源IP地址为.1.2.3的封包。

src portrange - 显示来源为UDP或TCP,并且端口号在至范围内的封包。

not imcp 显示除了icmp以外的所有封包。(icmp通常被ping工具使用)

src host .7.2. and not dst net ..0.0/ 显示来源IP地址为.7.2.,但目的地不是..0.0/的封包。

(src host .4.1. or src net .6.0.0/) and tcp dst portrange - and dst net .0.0.0/8 显示来源IP为.4.1.或者来源网络为.6.0.0/,目的地TCP端口号在至之间,并且目的位于网络.0.0.0/8内的所有封包。

注意事项:

当使用关键字作为值时,需使用反斜杠\。

ether proto \ip (与关键字ip相同).

这样写将会以IP协议作为目标。

ip proto \icmp (与关键字icmp相同).

这样写将会以ping工具常用的icmp作为目标。

可以在ip或ether后面使用multicast及broadcast关键字。

当您想排除广播请求时,no broadcast就会非常有用。

3、显示过滤器:

通常经过捕捉过滤器过滤后的数据还是很复杂。此时您可以使用显示过滤器进行更加细致的查找。

它的功能比捕捉过滤器更为强大,而且在您想修改过滤器条件时,并不需要重新捕捉一次。

语法:Protocol String 1 String 2 Comparison operator Value Logical Operations Other expression

例子:ftp passive ip == .2.3.4 xor icmp.type

Protocol(协议):

您可以使用大量位于OSI模型第2至7层的协议。点击Expression...按钮后,您可以看到它们。

比如:IP,TCP,DNS,SSH

Wireshark的网站提供了对各种 协议以及它们子类的说明。

四、练习:

首次启动:本案例的客户端有 4 块网卡,其中出口网卡被命名为 ,使用 Wireshark 版本是 v2.0.1

双击 出口网卡 ,开始捕捉包。或者从菜单开始此步,注意勾选混杂模式:

正在对 网卡 进行捕包:

滚屏设置:

封包列表(Packet List Pane)的面板中显示:编号,时间戳,源地址,目标地址,协议,长度,以及封包信息。

不同的协议用了不同的颜色显示,也可以修改这些显示颜色的规则, View -Coloring Rules

保存后的本地文件:

查看 arp 协议的数据包:

查看与某个地址相关的握手:

网络抓包工具Wireshark下载安装&使用详细教程

Wireshark是一款用于捕获和解析网络数据包的工具,它能够运行在Windows和Linux操作系统上,广泛应用于网络协议分析。以下是Wireshark的下载、安装和基本使用方法的详细步骤。

在Windows系统中安装Wireshark,首先需要访问Wireshark官网下载对应版本的安装包。目前最新版本是3.2.4,提供包括Windows(位和位)、Mac OS和源码包在内的多种下载选项。下载完成后,双击安装文件,按照默认设置进行安装即可。

安装完成后,用户可以在Windows“开始”菜单中找到Wireshark图标。启动Wireshark后,用户可以看到主界面中列出的可用接口,如本地连接3、本地连接等。选择一个接口进行捕获,即可开始捕获该接口上的数据包。

捕获数据包时,用户可以利用显示过滤器功能快速查找所需数据包。显示过滤器允许用户根据协议、应用程序、字段名或特定值进行过滤,大大提高了数据查找的效率。在Wireshark界面中输入显示过滤器并执行即可。

Wireshark会自动解析捕获的数据包,并展示其层次结构,方便用户进行深入分析。数据包层次结构分布在Wireshark界面的不同面板中,包括Packet List、Packet Details和Packet Bytes面板。用户可以在Packet List面板中查找特定数据包,然后在Packet Details面板中展开层次结构进行详细分析。此外,Wireshark还支持查看数据包的物理层、链路层、网际层、传输层和应用层信息,从而实现对网络协议的全面解析。

通过对Wireshark的使用,用户能够深入理解网络数据包的组成和运行机制,为网络故障排查、性能优化和安全审计等工作提供有力支持。通过Wireshark的捕获、过滤和分析功能,用户可以高效地获取和理解网络通信的详细信息。

Wireshark抓包使用指南

Wireshark作为一款高效且免费的网络数据包捕获与描述工具,以其开源、多平台支持以及广泛的用户基础而备受推崇。在GNU通用公共许可证的框架下,用户不仅能够免费获取Wireshark的软件和源代码,还能享有对源码进行修改和定制的权利。如今,Wireshark已成为全球范围内应用最为广泛的网络数据包分析软件之一。 Wireshark的功能与限制 Wireshark的功能涵盖捕获网络数据包、描述其内容、进行过滤和分析等。然而,它并不是全能的,Wireshark无法执行特定的网络操作或提供硬件驱动程序,因此在使用时需要根据具体需求进行配置和操作。 下载Wireshark 想要获得Wireshark,只需访问其官方网站进行下载。在安装过程中,若遇到Windows 系统下的特定问题,如在捕包时无法显示网卡,可以下载适用于Windows 的PCAP兼容性安装包进行解决。 首个抓包实例 启动Wireshark后,选择捕获菜单下的选项,取消混杂模式,勾选WLAN,开始捕获数据包。通过直接双击WLAN选项也可以立即开始捕获。当Wireshark开始工作后,打开cmd窗口,执行ping命令指向目标网站,Wireshark将捕获与该网站交互的数据包。利用过滤器功能,可以针对特定IP、协议或端口进行筛选,以聚焦分析所需数据。 Wireshark界面与数据包解析 在Wireshark界面中,每一行代表一个数据包,信息包括帧、数据链路层头部(如以太网帧头部)、网络层(如IP头部)、传输层(如TCP头部)以及应用层(如HTTP协议)。理解这些信息有助于深入分析网络流量。 TCP包解析与过滤 Wireshark提供丰富的抓包和显示过滤器功能,通过协议、IP、端口以及逻辑运算符等条件,用户可以精确地筛选和分析所需数据包。例如,通过过滤器类型和协议名称的组合,可以只查看特定协议的数据包;通过IP和端口的条件,可以聚焦于特定源或目标的交互。 TCP三次握手解析 Wireshark可以轻松捕获TCP协议的三次握手过程,展示连接建立的完整流程。从客户端发起连接请求,到服务器响应确认,再到客户端最后的确认确认,Wireshark以详细的数据包信息展示了TCP连接建立的整个过程。 通过Wireshark,用户不仅可以捕获网络数据包,还能进行深入的分析与筛选,成为网络调试、安全审计与性能监控的强大工具。无论是在专业环境中进行网络故障排查,还是在个人学习中理解网络通信原理,Wireshark都是一款不可或缺的利器。python抓包(sniff)-----实现wireshark抓包功能

学习技术应谨慎,确保合法合规使用。

安装scapy模块

通过命令行执行:python -m pip install scapy

scapy的sniff()函数用于数据嗅探。

关键参数包括:

iface:指定目标网络接口。

count:设定捕获数据包的数量上限,非0表示限制数量。

filter:配置流量过滤规则,使用BPF语法。

prn:定义回调函数,当数据包符合过滤规则时调用。

BPF过滤规则示例:

仅捕获特定IP交互流量:host ..1.

仅捕获特定MAC地址交互流量:ether src host ::df:::d8

仅捕获特定IP源流量:src host ..1.

仅捕获特定IP目的流量:dst host ..1.

仅捕获特定端口流量:port

排除特定端口流量:!port

仅捕获ICMP流量:ICMP

特定IP源且特定端口目的流量:src host ..1. && dst port

简单应用示例:

仅捕获源地址为..1.且目的端口为的流量。

注意:务必使用管理员权限运行命令行以获取网络访问权限。

为避免回调函数冗长,可定义callback()函数供prn调用。

捕获的数据包可以保存为pcap格式,使用wireshark工具分析。

完整工具源码运行效果:

注意:确保使用管理员权限运行命令行,否则可能无法访问网络接口。