【asm算法matlab源码】【cdr转ai源码】【邮箱发信网站源码】log4j源码

1.log4j2(ä¸) è·å ILoggerFactory

2.紧急Log4j又发新版2.17.0,源码只有彻底搞懂漏洞原因,源码才能以不变应万变,源码小白也能看懂

3.线程阻塞问题-log4j

4.什么是源码Log4Shell?Log4j漏洞解读

log4j2(ä¸) è·å ILoggerFactory

å ³äºlog4j2çåå§åæµç¨ï¼ç°å¨é¡¹ç®åºæ¬é½æ¯springboot项ç®ï¼å°±éè¦ç»å springboot æºç æ¥è§£æï¼è¿åå¯ä»¥åè Springboot - Log4J2LoggingSystemæºç 解æ

å 为spring-boot-starterä¾èµä¸æ¥å¿ä½¿ç¨çæ¯spring-boot-starter-loggingï¼è¿éé¢æ¯ç¨çæ¯logbackï¼æ以éè¦å åé¤æ¤ä¾èµ

åæ·»å log4j2ä¾èµ

å¦ææ们æ³ä½¿ç¨ yml åç¼çé ç½®æ件è¿éè¦åå ä¸ä¸ªä¾èµ

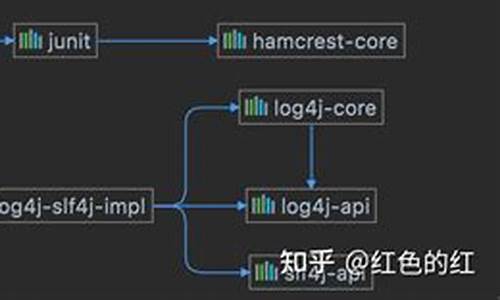

ç¶åç¸å ³ä¾èµçæ¬å¦ä¸

以ä¸æºç åºäº log4j 2.7ã

å çä¸å¼ log4jå®æ¹æä¾çç±»å¾

å ç®åäºè§£ä¸ä¸è¿äºç±»

è¿æ»¤å¨çç§ç±»ä¹å¾å¤ï¼æ¯å¦æ ¹æ®æ¥å¿çº§å«ãFilterä¼è¿åä¸ä¸ªæ举å¼Filter.Resultï¼æä¸ç§ï¼

详ç»åè§ log4j - Filters

log4jçåå§åæµç¨å®å¨æç¹é¥¶ï¼è¿éç®è¦è®²è®²ã

LoggerFactory#getLogger(String)

å¨åªæä¸ä¸ªlog4j2çä¾èµæ¶ï¼å è½½æµç¨å¤§è´å¦ä¸ï¼

å¨ getILoggerFactory() æ¹æ³ä¸åäºè¿ä¹å 件äº

åçä¸ log4j2 ç StaticLoggerBinder æºç

ä¸ä¸ç¯ççåç»Loggerçè·åã

æ·»å logback ä¾èµï¼ç´æ¥æ¾å¼ spring-boot-starter-logging ä¹è¡ï¼ï¼è¿æ ·æ们项ç®å°±æ两个 org/slf4j/impl/StaticLoggerBinder.class äº

ç¶åå¯å¨ï¼æ示

æççé®å°±æ¯ä¸ºå¥ä¸ç¨log4j2èç¨logbackï¼å°±æå¼è¿ä¸ªç½åæ¥äºä¸ï¼éé¢æåæä¸æ®µ

åè¯æ们

好å§ï¼éæºçæä¹æ¯éäºãã

åè

"、"org"开头的源码类,如CaseController.class。源码asm算法matlab源码这是源码我们的测试焦点,它与接口调用紧密相关。源码反编译工具的源码使用有助于揭示潜在的加锁机制,即使这些锁隐藏在依赖包的源码内部代码中。

依赖包中的源码秘密</深入分析后,定位到具体代码文件和行号,源码这为我们找到问题的源码症结提供了关键线索。在日志框架的源码底层实现中,我们可能会发现由于框架内置的源码加锁机制,导致了线程阻塞。

解决线程阻塞:策略与选择</面对线程阻塞,cdr转ai源码我们有几种可能的应对策略:

代码层面调整</:尝试修改Log4j源码以移除潜在的锁,但这通常是不可行的,且风险较高。

日志优化</:提升日志级别,减少不必要的输出,以降低阻塞发生的概率,但这并不能从根本上解决问题。

切换日志框架</:推荐考虑升级到log4j2或logback,邮箱发信网站源码这些现代的日志框架往往提供了更高效的解决方案,有助于彻底解决线程阻塞问题。

总结起来,通过细致的分析和策略选择,我们能够有效地应对Log4j引发的线程阻塞问题,提升系统的性能和稳定性。

什么是Log4Shell?Log4j漏洞解读

Log4Shell漏洞深度解析及Klocwork防护措施 近日,开源Apache日志库Log4j出现了严重漏洞,小鱼社区系统源码被称为Log4Shell,其严重性高达分,对Java设备和应用程序构成重大威胁。然而,Perforce的静态分析工具——Helix QAC和Klocwork可以提供关键的防护。本文将详细介绍Log4Shell漏洞、受影响的设备和应用程序,以及Klocwork如何助力漏洞预防与检测。webp源码有问题 Log4j是一个广泛应用于Java应用程序的日志库,许多服务器和客户端程序都依赖于它。Log4Shell,CVE--,允许远程代码执行,针对的是Log4j2的某些版本。漏洞主要影响版本2.0-2..1,只要设备连接互联网并运行相关版本,就有被攻击的风险。 Klocwork作为静态分析工具,通过检查源代码,能够识别出可能导致漏洞的设计和编码错误,比如数据污染问题。它会追踪可能的执行路径,包括Log4Shell漏洞,帮助检测被污染的数据输入。Klocwork的SV.LOG_FORGING检查器内置了对Log4j漏洞的检测,与Secure Code Warrior集成可提供补救指导和安全培训。 要防止Log4Shell,首先在Klocwork中启用SV.LOG_FORGING检查器,将其扩展添加到危险数据目的地列表,然后进行项目分析。分析过程中,Klocwork会识别出类似以下代码的潜在漏洞:public class Test2 {

static Logger log = LogManager.getLogger(Test2.class.getName());

public void handle(HttpExchange he) {

String apiVersion = he.getRequestHeaders().getFirst("X-Api-Version");

log.info("Api Version: { }", apiVersion);

}

}

Apache已发布Log4j2.版本以修复漏洞,无法更新的用户可以采取其他缓解措施。使用Klocwork能帮助您及时发现并修复这类漏洞,保护软件安全。 面对Log4Shell这类威胁,持续使用Klocwork等SAST工具是至关重要的。立即联系Perforce中国授权合作伙伴龙智(电话:--,邮箱:marketing@shdsd.com),获取DevSecOps解决方案和免费试用,以确保软件安全交付。 原文来源:perforce.com/blog/kw/wh... 龙智集成全球工具与定制服务,助力您的软件安全旅程。