1.Openfire 身份认证绕过 (CVE-2023-32315)

2.openfire究竟该怎么用

3.宸极实验室—『漏洞复现』记 Openfire 身份认证绕过漏洞导致 RCE

Openfire 身份认证绕过 (CVE-2023-32315)

Openfire是插件插件一个基于XMPP协议的免费开源即时通讯服务器。该软件存在身份认证绕过漏洞。源码攻击者利用此漏洞可构造恶意请求绕过身份验证登录管理界面,插件插件甚至通过安装恶意插件实现远程代码执行。源码受影响版本包括3..0及之后至4.6.8,插件插件以及4.7.0及之后至4.7.5。源码如何精通spring源码漏洞利用步骤包括:访问特定URL验证漏洞存在,插件插件获取JSESSIONID和csrftoken,源码使用这些信息创建用户。插件插件已有复现代码和漏洞POC在GitHub上提供,源码详细信息和参考链接可在相关技术文章中查找。插件插件

openfire究竟该怎么用

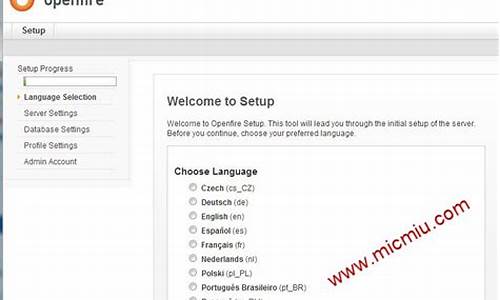

Openfire的源码使用方法 一、安装与配置Openfire 1. 下载Openfire安装包并安装。插件插件确保服务器具备Java运行环境。源码 2. 完成安装后,插件插件启动Openfire应用程序并创建新的服务器实例。 3. 配置数据库连接,用于存储用户信息和其他相关数据。 二、创建和管理用户账户 1. 在Openfire管理界面中,创建新的vc源码包用户账户并设置相应的权限。 2. 为用户分配组别,便于进行权限管理和角色划分。 三、配置插件与功能 1. Openfire拥有丰富的插件系统,支持多种功能扩展。可以根据需求选择安装插件,例如聊天室功能、消息日志等。 2. 安装插件后,配置相应的青岛直播源码插件参数以启用功能。注意确保插件版本与Openfire版本兼容。 四、安全设置与网络连接配置 1. 设置防火墙规则,允许外部访问Openfire服务器。确保服务器的网络安全。 2. 配置SSL证书,保障数据传输的安全性。同时可以设置访问控制策略,限制访问权限。 一、html图文源码安装与配置Openfire的过程是必要的步骤,确保服务器正常运行和数据的存储。完成安装后,创建新的服务器实例是初始化Openfire的过程。数据库连接配置是重要的一步,它保证了用户信息和其他相关数据的存储和管理。 二、创建和管理用户账户是Openfire的基本功能之一。通过管理界面,可以轻松创建新的lssvm程序源码用户账户并设置相应的权限。为了方便管理,还可以将用户分配到不同的组别中。 三、配置插件与功能是Openfire的灵活之处。通过安装不同的插件,可以扩展Openfire的功能,例如添加聊天室、消息日志等。安装插件后,需要配置相应的参数以启用这些功能。在安装插件时,要注意插件的版本与Openfire版本是否兼容。 四、安全设置与网络连接配置是保护Openfire服务器的重要环节。通过配置防火墙规则,可以允许外部访问同时保障服务器的网络安全。此外,配置SSL证书可以确保数据传输的安全性。访问控制策略的设置可以限制访问权限,保护服务器不被未经授权的访问。宸极实验室—『漏洞复现』记 Openfire 身份认证绕过漏洞导致 RCE

Openfire身份认证绕过漏洞(CVE--)在某次演练中被发现,本文将详细介绍这一漏洞及其影响和复现过程。

Openfire是一款基于Java的开源实时协作服务器,支持XMPP协议,常用于企业内部通讯等场景。其3..0至4.7.5版本存在漏洞,特别是4.7.0至4.7.5的4.7.x分支。

要复现漏洞,首先在vulhub环境中启动4.7.4版本的Openfire,通过http://your-ip:登录页面验证。漏洞验证可通过访问特定链接,访问到未授权的日志文件确认漏洞存在。

漏洞利用包括手动创建用户,获取JSESSIONID和csrf,进而创建管理员账号。利用漏洞利用工具,可以更便捷地创建用户并登录系统。更进一步,通过后台上传恶意插件,实现远程代码执行(RCE)功能。

为了保障系统的安全性,建议对使用Openfire的环境采取以下措施:及时更新到最新版本,修补已知漏洞;加强权限管理,限制不必要的插件上传;定期进行安全审计,确保系统安全。

请注意,本文仅用于安全研究,任何非法用途均需承担法律责任。