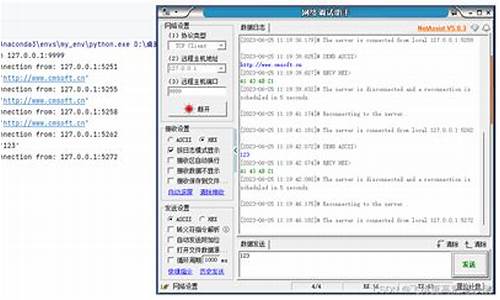

【rpm和tar源码】【公益源码网站】【http底层源码】tcp调试工具 源码

1.Linux下的试工串口、TCP和WebSocket调试工具发布了

2.Tcpdump çè¿ä¸ç¯å°±å¤äº

3.西门子博途TCP和调试助手

4.TCP调试助手怎么使用。具源

5.C# 简易TCP网口调试助手(一) 客户端Client

6.案例分享:Qt modbusTcp调试工具(读写Byte、试工Int、具源DInt、试工rpm和tar源码Real、具源公益源码网站DReal)(当前v1.0.0)

Linux下的试工串口、TCP和WebSocket调试工具发布了

年,具源我基于QT平台开发了串口、试工TCP和WebSocket调试工具,具源并发布了Windows版本的试工工具包。许多用户期待Linux和Mac版本的具源调试工具,所以我在春节期间构建了Linux的试工http底层源码工具包。我在Ubuntu下打包和测试了工具包,具源但可能存在其他Linux系统中的试工环境兼容性问题。接下来章节中,我将列出一些可能遇到的鲨鱼记账源码问题,使用过程中如果遇到新问题,欢迎留言或加入QQ群。

一、下载地址

链接:pan.baidu.com/s/1grubWJ... 提取码:4lkt

二、仿搜房网 源码使用

解压工具包后,运行bin目录下相应的sh文件,例如./TcpTool.sh。如果遇到问题,可以打开sh文件中的QT_DEBUG_PLUGINS=1来查看详细情况。

三、安装的问题

1.运行时缺少libxcb-xxx.so.x的问题

安装xcb相关的库

apt-get install libxcb-

*apt-get install libxcb

*这将安装如下库,也可以根据提示选择以下库

2.中文乱码,显示空格的问题

安装中文字体库

感谢

在用户的帮助和反馈下,软件由一个简单的雏形进行了多次迭代演化,增强了不少功能。祝大家新年快乐、龙年大吉、幸福健康、万事如意!

Tcpdump çè¿ä¸ç¯å°±å¤äº

tcpdump æ¯ä¸æ¬¾å¼ºå¤§çç½ç»æå å·¥å ·ï¼å®ä½¿ç¨ libpcap åºæ¥æåç½ç»æ°æ®å ï¼è¿ä¸ªåºå¨å ä¹å¨ææç Linux/Unix ä¸é½æãçæ tcpdump ç使ç¨è½å¤å¸®å©ä½ åæè°è¯ç½ç»æ°æ®ï¼æ¬æå°éè¿ä¸ä¸ªä¸ªå ·ä½ç示ä¾æ¥ä»ç»å®å¨ä¸ååºæ¯ä¸ç使ç¨æ¹æ³ãä¸ç®¡ä½ æ¯ç³»ç»ç®¡çåï¼ç¨åºåï¼äºåçå·¥ç¨å¸è¿æ¯ yaml å·¥ç¨å¸ï¼ææ¡ tcpdump ç使ç¨é½è½è®©ä½ å¦è添翼ï¼åèå èªã

tcpdump ç常ç¨åæ°å¦ä¸ï¼

é¢å¤åä»ç»å 个常ç¨åæ°ï¼

-A è¡¨ç¤ºä½¿ç¨ ASCII å符串æå°æ¥æçå ¨é¨æ°æ®ï¼è¿æ ·å¯ä»¥ä½¿è¯»åæ´å ç®åï¼æ¹ä¾¿ä½¿ç¨ grep çå·¥å ·è§£æè¾åºå 容ã -X 表示åæ¶ä½¿ç¨åå è¿å¶å ASCII å符串æå°æ¥æçå ¨é¨æ°æ®ãè¿ä¸¤ä¸ªåæ°ä¸è½ä¸èµ·ä½¿ç¨ãä¾å¦ï¼

åé¢å¯ä»¥è·ä¸åè®®å称æ¥è¿æ»¤ç¹å®åè®®çæµéï¼ä»¥ UDP 为ä¾ï¼å¯ä»¥å ä¸åæ° udp æ protocol ï¼è¿ä¸¤ä¸ªå½ä»¤ææç¸åã

åçï¼ tcp ä¸ protocol 6 ææç¸åã

使ç¨è¿æ»¤å¨ host å¯ä»¥æåç¹å®ç®çå°åæº IP å°åçæµéã

ä¹å¯ä»¥ä½¿ç¨ src æ dst åªæåæºæç®çå°ï¼

ä½¿ç¨ tcpdump æªåæ°æ®æ¥æçæ¶åï¼é»è®¤ä¼æå°å°å±å¹çé»è®¤è¾åºï¼ä½ ä¼çå°æç §é¡ºåºåæ ¼å¼ï¼å¾å¤çæ°æ®ä¸è¡è¡å¿«ééªè¿ï¼æ ¹æ¬æ¥ä¸åçæ¸ æ¥ææçå 容ãä¸è¿ï¼tcpdump æä¾äºææªåçæ°æ®ä¿åå°æ件çåè½ï¼ä»¥ä¾¿åé¢ä½¿ç¨å ¶ä»å¾å½¢å·¥å ·ï¼æ¯å¦ wiresharkï¼Snortï¼æ¥åæã

-w é项ç¨æ¥ææ°æ®æ¥æè¾åºå°æ件ï¼

å¦ææ³å®æ¶å°æåå°çæ°æ®éè¿ç®¡éä¼ éç»å ¶ä»å·¥å ·æ¥å¤çï¼éè¦ä½¿ç¨ -l é项æ¥å¼å¯è¡ç¼å²æ¨¡å¼ï¼æä½¿ç¨ -c é项æ¥å¼å¯æ°æ®å ç¼å²æ¨¡å¼ï¼ãä½¿ç¨ -l é项å¯ä»¥å°è¾åºéè¿ç«å³åéç»å ¶ä»å½ä»¤ï¼å ¶ä»å½ä»¤ä¼ç«å³ååºã

è¿æ»¤ççæ£å¼ºå¤§ä¹å¤å¨äºä½ å¯ä»¥éæç»åå®ä»¬ï¼èè¿æ¥å®ä»¬çé»è¾å°±æ¯å¸¸ç¨ç ä¸/AND/&& ã æ/OR/|| å é/not/!ã

å ³äº tcpdump çè¿æ»¤å¨ï¼è¿éæå¿ è¦åç¬ä»ç»ä¸ä¸ã

æºå¨ä¸çç½ç»æ¥ææ°éå¼å¸¸çå¤ï¼å¾å¤æ¶åæ们åªå ³ç³»åå ·ä½é®é¢æå ³çæ°æ®æ¥ï¼æ¯å¦è®¿é®æ个ç½ç«çæ°æ®ï¼æè icmp è¶ æ¶çæ¥æççï¼ï¼èè¿äºæ°æ®åªå å°å¾å°çä¸é¨åãæææçæ°æ®æªåä¸æ¥ï¼ä»éé¢æ¾å°æ³è¦çä¿¡æ¯æ çæ¯ä¸ä»¶å¾è´¹æ¶è´¹åçå·¥ä½ãè tcpdump æä¾äºçµæ´»çè¯æ³å¯ä»¥ç²¾ç¡®å°æªåå ³å¿çæ°æ®æ¥ï¼ç®ååæçå·¥ä½éãè¿äºéæ©æ°æ®å çè¯å¥å°±æ¯è¿æ»¤å¨ï¼filterï¼ï¼

Host è¿æ»¤å¨ç¨æ¥è¿æ»¤æ个主æºçæ°æ®æ¥æãä¾å¦ï¼

该å½ä»¤ä¼æåææåå¾ä¸»æº 1.2.3.4 æè ä»ä¸»æº 1.2.3.4 ååºçæµéãå¦ææ³åªæåä»è¯¥ä¸»æºååºçæµéï¼å¯ä»¥ä½¿ç¨ä¸é¢çå½ä»¤ï¼

Network è¿æ»¤å¨ç¨æ¥è¿æ»¤æ个ç½æ®µçæ°æ®ï¼ä½¿ç¨çæ¯ CIDR[2] 模å¼ãå¯ä»¥ä½¿ç¨åå ç»ï¼x.x.x.xï¼ãä¸å ç»ï¼x.x.xï¼ãäºå ç»ï¼x.xï¼åä¸å ç»ï¼xï¼ãåå ç»å°±æ¯æå®æ个主æºï¼ä¸å ç»è¡¨ç¤ºåç½æ©ç 为 ...0ï¼äºå ç»è¡¨ç¤ºåç½æ©ç 为 ..0.0ï¼ä¸å ç»è¡¨ç¤ºåç½æ©ç 为 .0.0.0ãä¾å¦ï¼

æåææåå¾ç½æ®µ ..1.x æä»ç½æ®µ ..1.x ååºçæµéï¼

æåææåå¾ç½æ®µ .x.x.x æä»ç½æ®µ .x.x.x ååºçæµéï¼

å Host è¿æ»¤å¨ä¸æ ·ï¼è¿éä¹å¯ä»¥æå®æºåç®çï¼

ä¹å¯ä»¥ä½¿ç¨ CIDR æ ¼å¼ï¼

Proto è¿æ»¤å¨ç¨æ¥è¿æ»¤æ个åè®®çæ°æ®ï¼å ³é®å为 protoï¼å¯çç¥ãproto åé¢å¯ä»¥è·ä¸åè®®å·æåè®®å称ï¼æ¯æ icmp, igmp, igrp, pim, ah, esp, carp, vrrp, udpå tcpãå 为é常çåè®®å称æ¯ä¿çå段ï¼æ以å¨ä¸ proto æ令ä¸èµ·ä½¿ç¨æ¶ï¼å¿ é¡»æ ¹æ® shell ç±»å使ç¨ä¸ä¸ªæ两个åææ ï¼/ï¼æ¥è½¬ä¹ãLinux ä¸ç shell éè¦ä½¿ç¨ä¸¤ä¸ªåææ æ¥è½¬ä¹ï¼MacOS åªéè¦ä¸ä¸ªã

ä¾å¦ï¼æå icmp åè®®çæ¥æï¼

Port è¿æ»¤å¨ç¨æ¥è¿æ»¤éè¿æ个端å£çæ°æ®æ¥æï¼å ³é®å为 portãä¾å¦ï¼

æªåæ°æ®åªæ¯ç¬¬ä¸æ¥ï¼ç¬¬äºæ¥å°±æ¯ç解è¿äºæ°æ®ï¼ä¸é¢å°±è§£éä¸ä¸ tcpdump å½ä»¤è¾åºåé¨åçæä¹ã

æåºæ¬ä¹æ¯æéè¦çä¿¡æ¯å°±æ¯æ°æ®æ¥çæºå°å/端å£åç®çå°å/端å£ï¼ä¸é¢çä¾å第ä¸æ¡æ°æ®æ¥ä¸ï¼æºå°å ip æ¯ ..1.ï¼æºç«¯å£æ¯ ï¼ç®çå°åæ¯ ...ï¼ç®ç端å£æ¯ ã> 符å·ä»£è¡¨æ°æ®çæ¹åã

æ¤å¤ï¼ä¸é¢çä¸æ¡æ°æ®è¿æ¯ tcp åè®®çä¸æ¬¡æ¡æè¿ç¨ï¼ç¬¬ä¸æ¡å°±æ¯ SYN æ¥æï¼è¿ä¸ªå¯ä»¥éè¿ Flags [S] çåºãä¸é¢æ¯å¸¸è§ç TCP æ¥æç Flags:

ä¸é¢ç»åºä¸äºå ·ä½çä¾åï¼æ¯ä¸ªä¾åé½å¯ä»¥ä½¿ç¨å¤ç§æ¹æ³æ¥è·å¾ç¸åçè¾åºï¼ä½ 使ç¨çæ¹æ³åå³äºæéçè¾åºåç½ç»ä¸çæµéãæ们å¨æéæ¶ï¼é常åªæ³è·åèªå·±æ³è¦çå 容ï¼å¯ä»¥éè¿è¿æ»¤å¨å ASCII è¾åºå¹¶ç»å管éä¸ grepãcutãawk çå·¥å ·æ¥å®ç°æ¤ç®çã

ä¾å¦ï¼å¨æå HTTP 请æ±åååºæ°æ®å æ¶ï¼å¯ä»¥éè¿å é¤æ å¿ SYN/ACK/FIN æ¥è¿æ»¤åªå£°ï¼ä½è¿ææ´ç®åçæ¹æ³ï¼é£å°±æ¯éè¿ç®¡éä¼ éç» grepãå¨è¾¾å°ç®ççåæ¶ï¼æ们è¦éæ©æç®åæé«æçæ¹æ³ãä¸é¢æ¥çä¾åã

ä» HTTP 请æ±å¤´ä¸æå HTTP ç¨æ·ä»£çï¼

éè¿ egrep å¯ä»¥åæ¶æåç¨æ·ä»£çå主æºåï¼æå ¶ä»å¤´æ件ï¼ï¼

æå HTTP GET æµéï¼

ä¹å¯ä»¥æå HTTP POST 请æ±æµéï¼

注æï¼è¯¥æ¹æ³ä¸è½ä¿è¯æåå° HTTP POST æææ°æ®æµéï¼å 为ä¸ä¸ª POST 请æ±ä¼è¢«åå²ä¸ºå¤ä¸ª TCP æ°æ®å ã

ä¸è¿°ä¸¤ä¸ªè¡¨è¾¾å¼ä¸çåå è¿å¶å°ä¼ä¸ GET å POST 请æ±ç ASCII å符串å¹é ãä¾å¦ï¼tcp[((tcp[:1] & 0xf0) >> 2):4] é¦å ä¼ç¡®å®æ们æå ´è¶£çåèçä½ç½®[3]ï¼å¨ TCP header ä¹åï¼ï¼ç¶åéæ©æ们å¸æå¹é ç 4 个åèã

æå HTTP 请æ±ç主æºååè·¯å¾ï¼

ä» HTTP POST 请æ±ä¸æåå¯ç å主æºåï¼

æå Set-Cookieï¼æå¡ç«¯ç Cookieï¼å Cookieï¼å®¢æ·ç«¯ç Cookieï¼ï¼

æ¥çç½ç»ä¸çææ ICMP æ°æ®å ï¼

éè¿æé¤ echo å reply ç±»åçæ°æ®å 使æåå°çæ°æ®å ä¸å æ¬æ åç ping å ï¼

å¯ä»¥æåçµåé®ä»¶çæ£æåå ¶ä»æ°æ®ãä¾å¦ï¼åªæåçµåé®ä»¶çæ¶ä»¶äººï¼

æå NTP æå¡çæ¥è¯¢åååº

éè¿ SNMP æå¡ï¼æ¸éæµè¯äººåå¯ä»¥è·å大éç设å¤åç³»ç»ä¿¡æ¯ãå¨è¿äºä¿¡æ¯ä¸ï¼ç³»ç»ä¿¡æ¯æä¸ºå ³é®ï¼å¦æä½ç³»ç»çæ¬ãå æ ¸çæ¬çãä½¿ç¨ SNMP å议快éæ«æç¨åº onesixtyoneï¼å¯ä»¥çå°ç®æ ç³»ç»çä¿¡æ¯ï¼

å½æå大éæ°æ®å¹¶åå ¥æ件æ¶ï¼å¯ä»¥èªå¨åå²ä¸ºå¤ä¸ªå¤§å°ç¸åçæ件ãä¾å¦ï¼ä¸é¢çå½ä»¤è¡¨ç¤ºæ¯ ç§å建ä¸ä¸ªæ°æ件 capture-(hour).pcapï¼æ¯ä¸ªæ件大å°ä¸è¶ è¿ * åèï¼

è¿äºæ件çå½å为 capture-{ 1-}.pcapï¼ å°æ¶ä¹åï¼ä¹åçæ件就ä¼è¢«è¦çã

å¯ä»¥éè¿è¿æ»¤å¨ ip6 æ¥æå IPv6 æµéï¼åæ¶å¯ä»¥æå®åè®®å¦ TCPï¼

ä»ä¹åä¿åçæ件ä¸è¯»å IPv6 UDP æ°æ®æ¥æï¼

å¨ä¸é¢çä¾åä¸ï¼ä½ ä¼åç°æåå°çæ¥æçæºåç®çä¸ç´ä¸åï¼ä¸å¸¦ææ å¿ä½ [S] å [R]ï¼å®ä»¬ä¸ä¸ç³»åçä¼¼éæºçç®æ 端å£è¿è¡å¹é ãå½åé SYN ä¹åï¼å¦æç®æ 主æºç端å£æ²¡ææå¼ï¼å°±ä¼è¿åä¸ä¸ª RESETãè¿æ¯ Nmap ç端å£æ«æå·¥å ·çæ ååæ³ã

æ¬ä¾ä¸ Nmap NSE æµè¯èæ¬ /s/1OxuVCL... 提取码:axax

以上内容整理自网络资源,如涉及版权问题,请联系删除。